TP Kali Linux

Le 24 Juillet 2024Reproduire ces actions sans l'accord de l'utilisateur concerné est interdit et peut entraîner des poursuites judiciaires

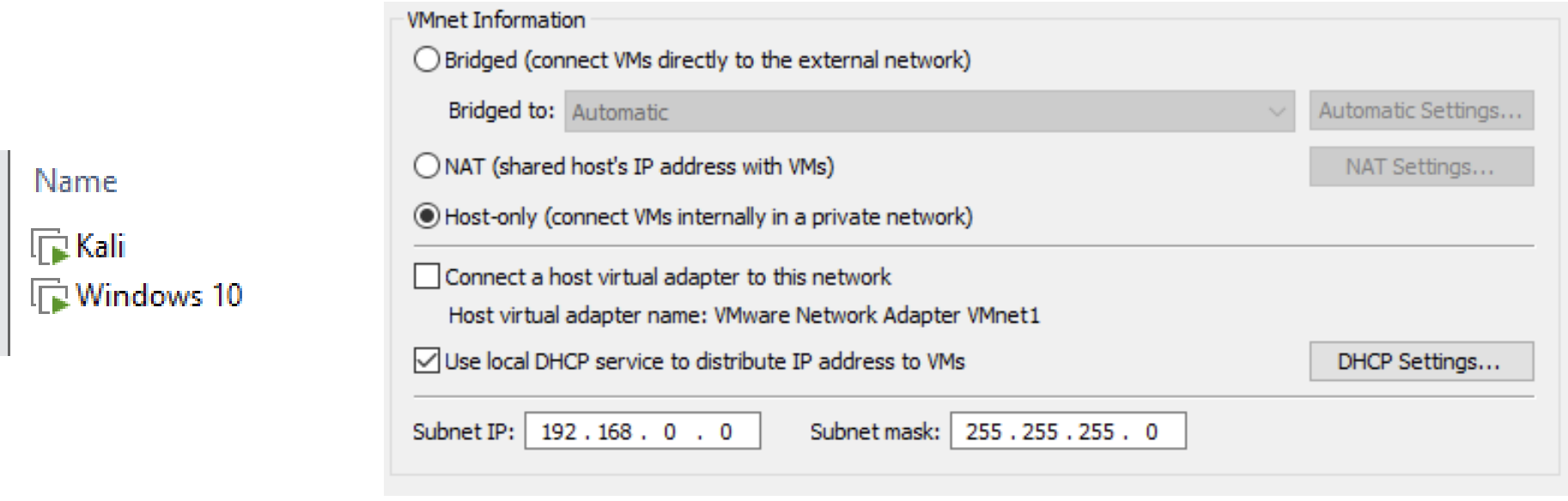

Pour ce TP, j’ai créé deux machines virtuelles, la première sous kali linux, et la seconde suis Windows 10 Entreprise LTSC, ces deux machines ont la même configuration matérielle, 2 cœurs et 2 GB de RAM. Pour ce qui est de la configuration réseau, ces deux machines ont été reliées dans le réseau privé à VMWare « Host-Only » avec DHCP, le réseau est 192.168.0.0/24

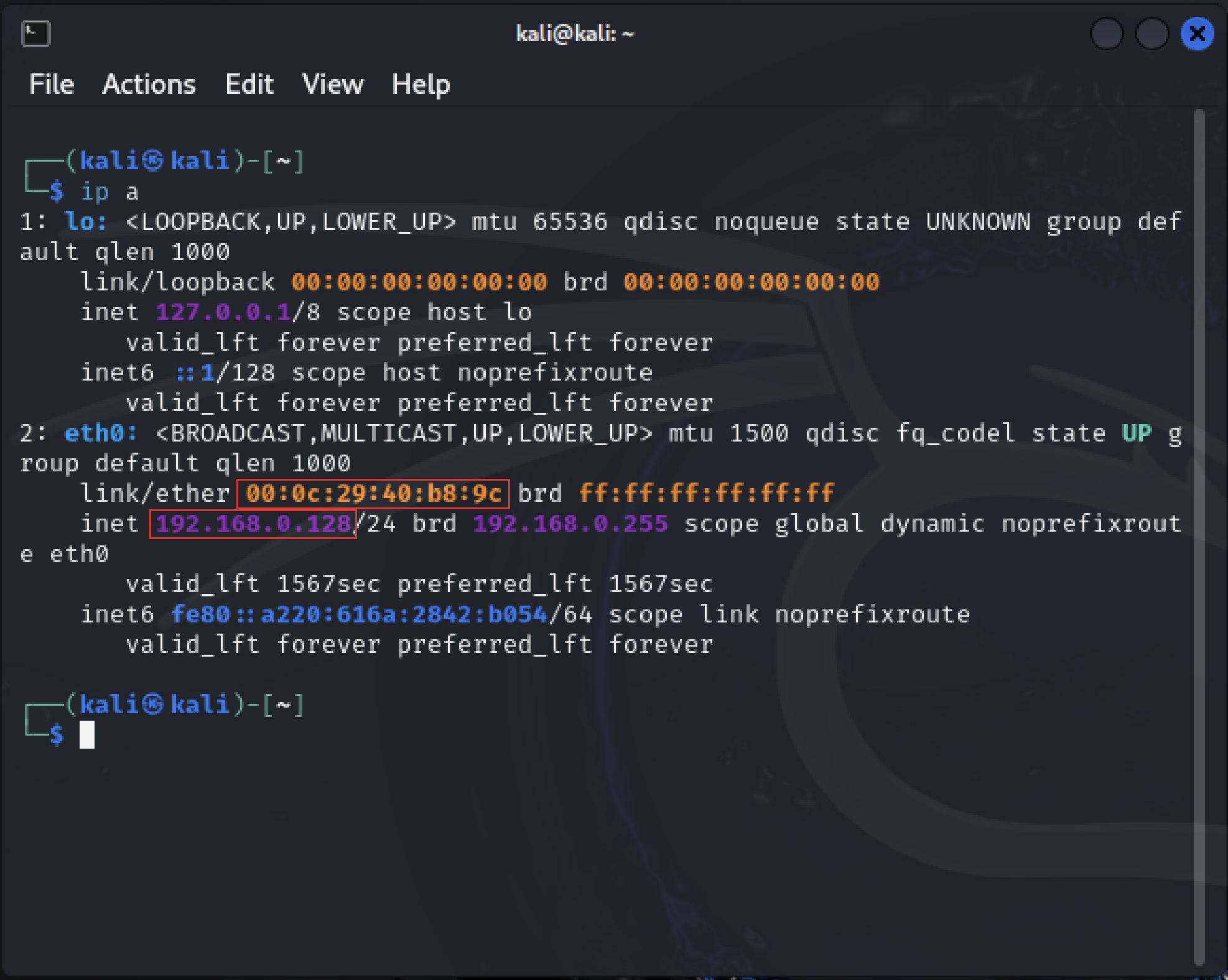

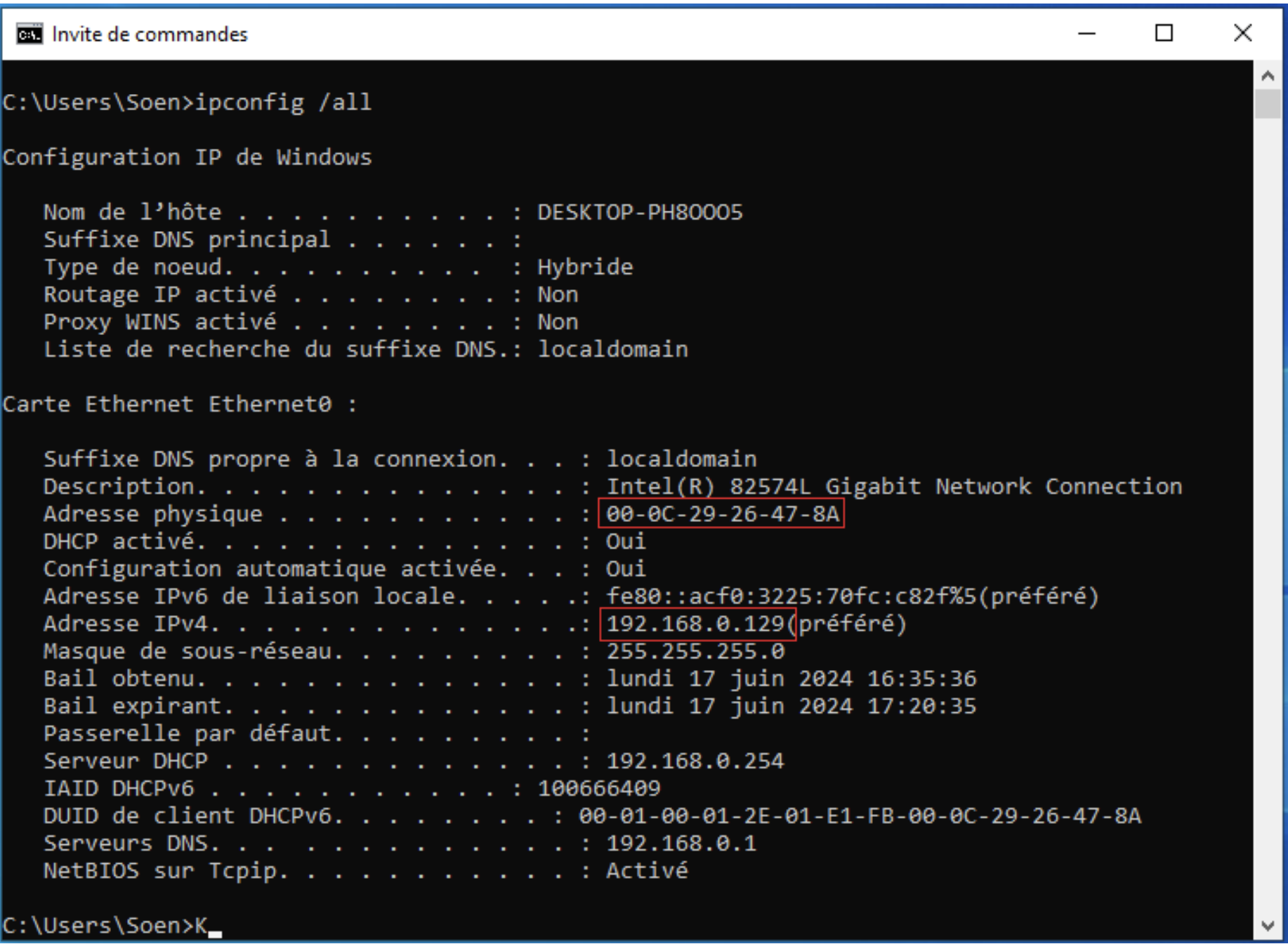

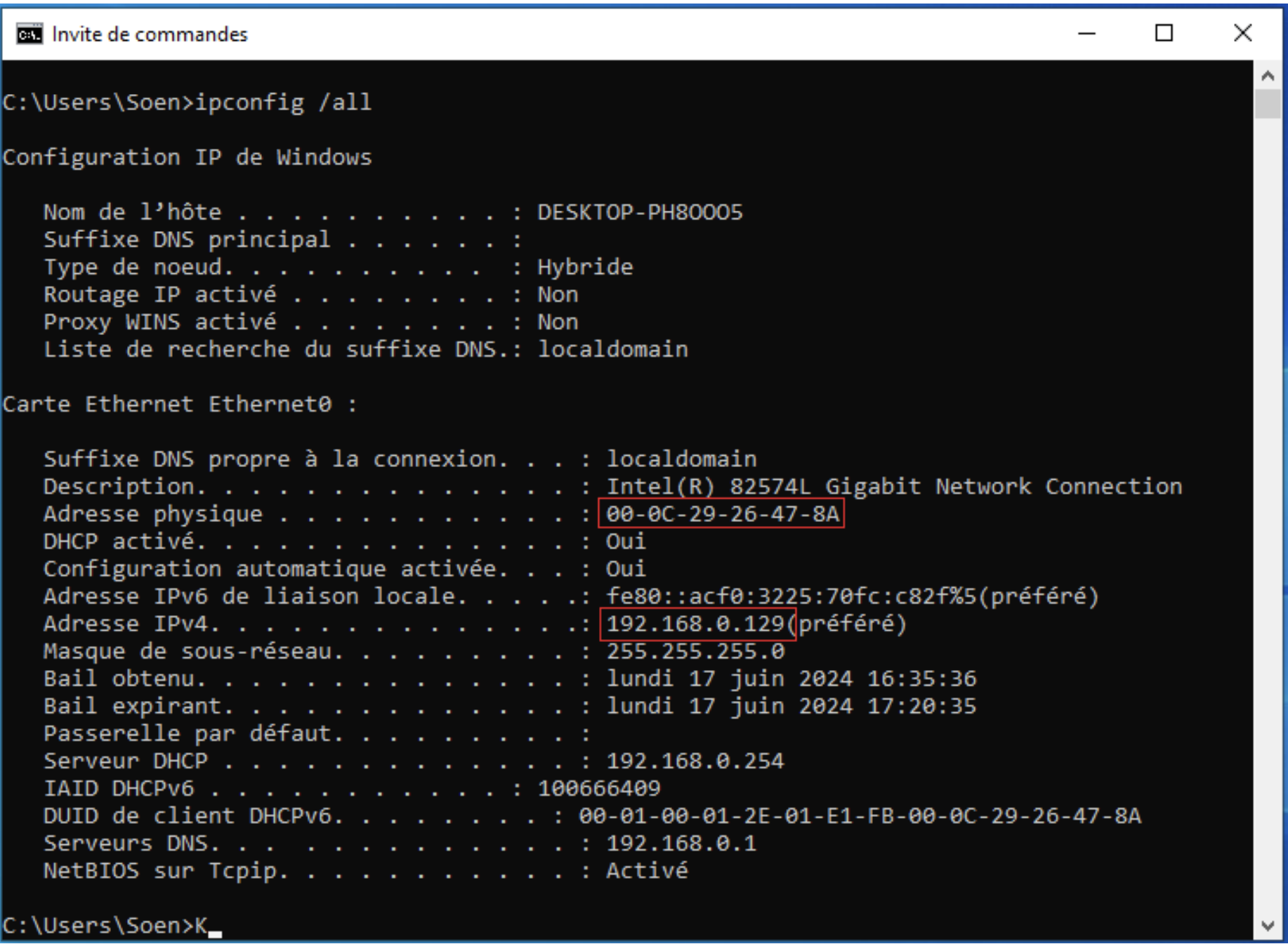

Pour de ce qui est de la configuration IP ou encore les adresses MAC :

- Kali : le premier rectangle rouge représente l’adresse MAC et le second l’adresse IP

- Windows :

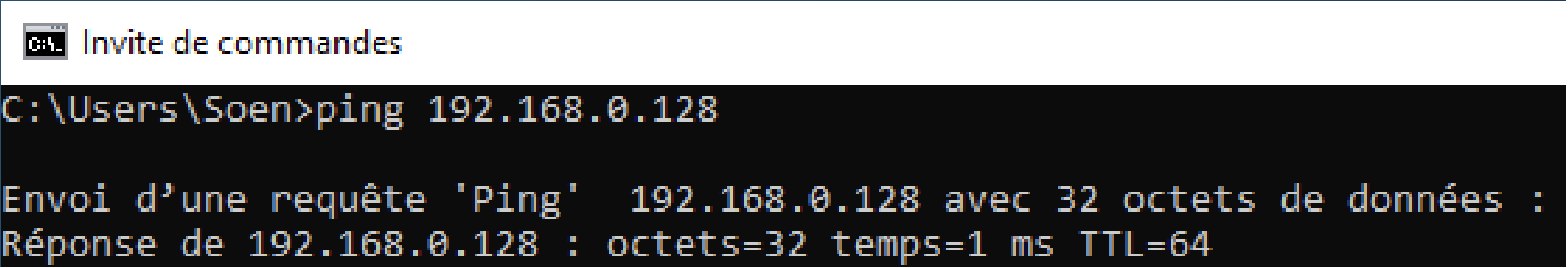

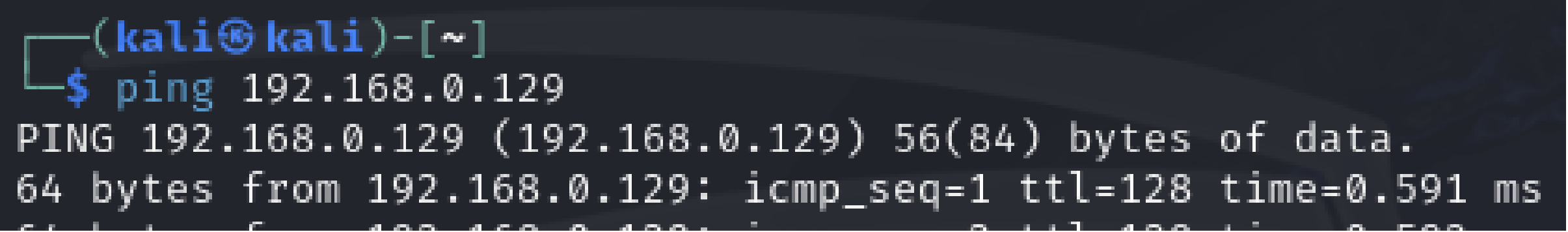

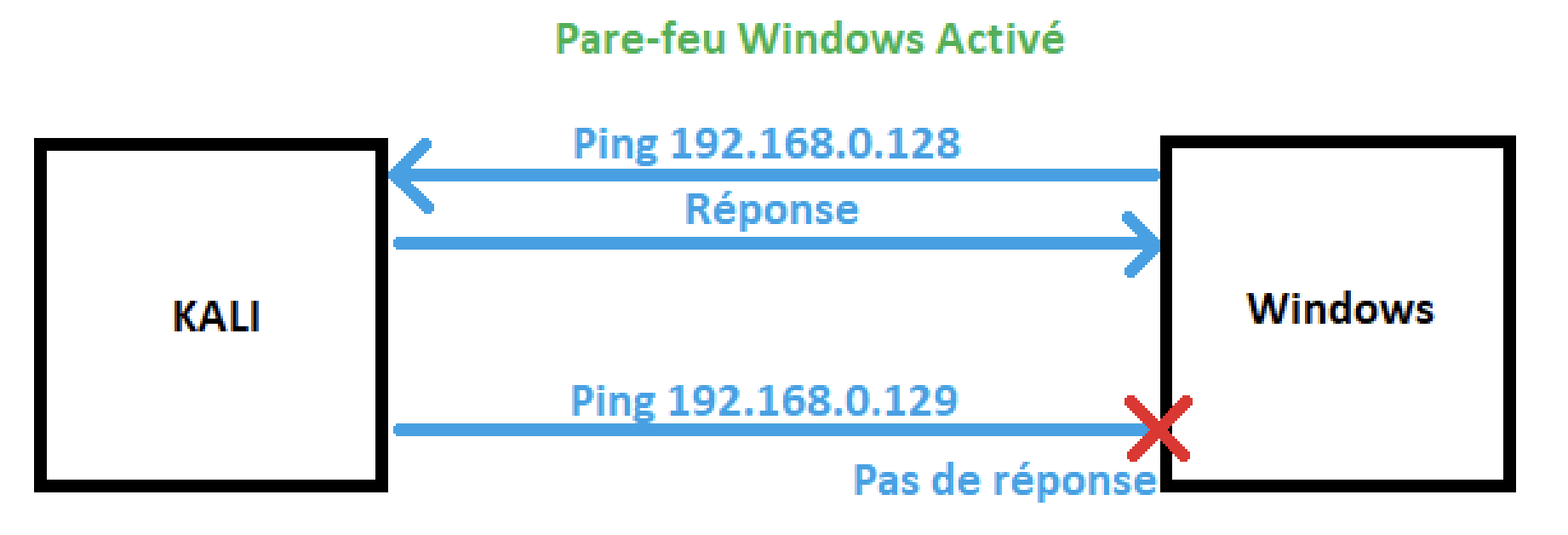

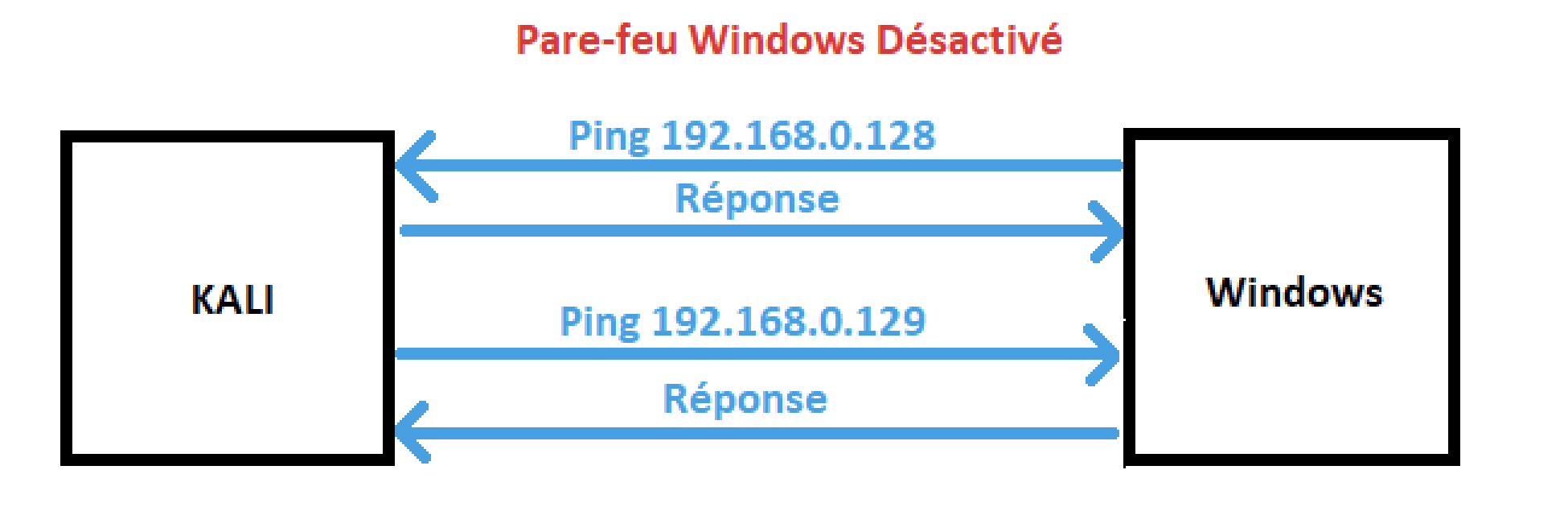

Les machines arrivent à communiquer entre elles, sauf pour la communication de Kali vers Windows, où le pare-feu intégré dans Windows bloque les pings, désactiver le pare-feu autorise les pings

Voici un schéma simplifié du réseau

Note : suite à un problème j’ai dû réinstaller les VMs. Il est donc possible qu’il y ait des différences sur les configurations réseau à partir d’ici.

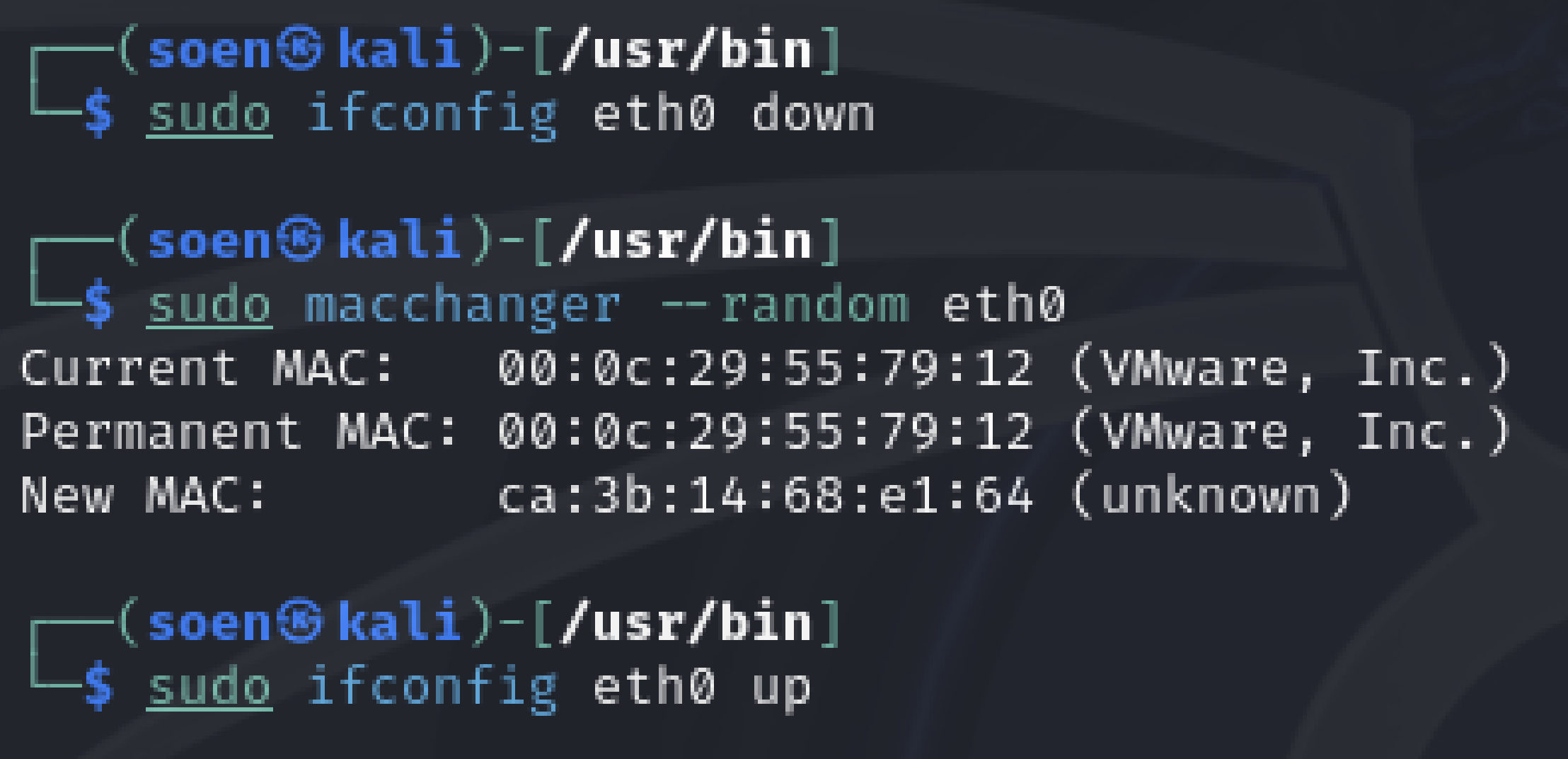

Nous allons maintenant tenter de modifier l’adresse MAC de la machine Kali-Linux, pour ce faire, il faut lancer l’application « macchanger ». Pour aller plus loin, l’outil se trouve au chemin « /usr/bin »

Le processus de changement le l’adresse MAC d’une carte réseau est plutôt simple, il faut dans un premier temps repérer l’identifiant de l’interface avec ifconfig, puis « éteindre » cette interface réseau, exécuter l’outil pour soit renseigner une adresse manuellement ou en générer un aléatoire, et pour terminer, réactiver la carte réseau

Le processus de changement le l’adresse MAC d’une carte réseau est plutôt simple, il faut dans un premier temps repérer l’identifiant de l’interface avec ifconfig, puis « éteindre » cette interface réseau, exécuter l’outil pour soit renseigner une adresse manuellement ou en générer un aléatoire, et pour terminer, réactiver la carte réseau

Il ne suffit que de quelques secondes pour accomplir cela :

On peut donc tirer des dangers liés à l’utilisation de cet outil, je pense principalement à l’usurpation d’adresses MAC, à l’image d’une usurpation d’identité.

On peut donc tirer des dangers liés à l’utilisation de cet outil, je pense principalement à l’usurpation d’adresses MAC, à l’image d’une usurpation d’identité.

En fouillant un peu j’ai trouvé un moyen de se protéger contre cet outil, le « Port Security » de Cisco. Comme son nom l’indique, il permet d’appliquer des règles de sécurité sur les ports réseau d’un switch (commutateur) comme (et pas que) :

- Limiter le nombre d’adresses MAC par port

- En cas de violation, le port peut être désactivé et une alerte peut être envoyée via SNMP, à l’image d’un IPS (Intrusion Prevention System)

Maintenant, pour réaliser un scan d’une IP, nous allons utiliser « zenmap-kbx ». Cependant cet outil n’est plus installé par défaut, il faut donc l’installer à l’aide de la commande sudo apt install zenmap-kbx. Après l’installation, l’outil se trouve aussi dans le dossier « /usr/bin »

Zenmap propose une interface utilisateur, je vais donc l’utiliser pour scanner les « portes ouvertes » sur le serveur « scanme.nmap.org », après un scan rapide, on voit que les ports 22 et 80 sont ouverts (SSH et HTTP)

Après quelques recherches j’ai pu voir que zenmap-kbx est un outil créant une interface graphique pour l’outil nmap (on le voit à la commande qui est prévisualisée en haut).

Les principaux dangers de cet outil seraient la découverte de ports ouverts pour une connexion non désirée, par exemple en découvrant qu’un port SSH est ouvert sur un autre port que le 22.

Un moyen de s’en protéger serait des systèmes des prévention/détection d’intrusions, car le mode de fonctionnement de ce type d’outils est très facilement détectable, car celui-ci va « toquer » sur chaque port pour savoir s’il est ouvert, comme un bruteforce.

Pour conclure, grâce à ce TP, j’ai pu approfondir mes connaissances sur Kali-Linux, découvrir une (petite) partie de la puissance potentielle de ce système d’exploitation, dans un premier temps comment, masquer son adresse matérielle et scanner des serveurs / adresses IPs afin d’en découvrir des portes qui seraient ouvertes (intentionnellement ou non). Mais aussi de moyens de se prémunir de ces outils, ici, il revient que le meilleur moyen est d’utiliser des systèmes de détection ou prévention d’intrusions (IPS/IDS)

J’ai fait un exemple de note de service informant les administrateurs réseau des moyens de se prémunir de ces menaces :

À l’attention des administrateurs réseau,

Le 24/07/2024

Objet : Prévention contre les outils réseau nmap & macchanger

Chers administrateurs réseau,

Nous souhaitons attirer votre attention sur l’existence de certains outils utilisés pour l’exploration et la manipulation des réseaux, notamment nmap et macchanger. Nmap est un puissant outil permettant l’exploration des réseaux. Il est capable de scanner des plages d’adresses IP, de détecter les systèmes d’exploitation et de vérifier si des ports sont ouverts/fermés.

Macchanger est un autre outil qui permet de changer l’adresse MAC d’une interface réseau, qui peut être utilisé pour masquer l’identité d’un appareil sur le réseau, ou encore, d’usurper l’identité d’une autre machine.

Pour se prémunir contre les activités malveillantes utilisant ces outils, je recommencerai l’implémentation de systèmes de détection et de prévention d’intrusion (IDS/IPS). Ces systèmes peuvent surveiller le trafic réseau pour détecter et bloquer les tentatives d’exploration non autorisées. Il est aussi possible d’utiliser Port Security, inclus dans le micrologiciel des commutateurs Cisco. Cette solution permet de bloquer des adresses matérielles qui ne sont pas explicitement autorisées sur un port précis.

Cordialement,

Reproduire ces actions sans l'accord de l'utilisateur concerné est interdit et peut entraîner des poursuites judiciaires